Autrefois, il suffisait d’un mot de passe pour sécuriser son compte. De nos jours, en revanche, les cyberattaques via des mots de passe sont monnaie courante. Comment les mots de passe sont-ils piratés et comment pouvez-vous vous en prémunir ?

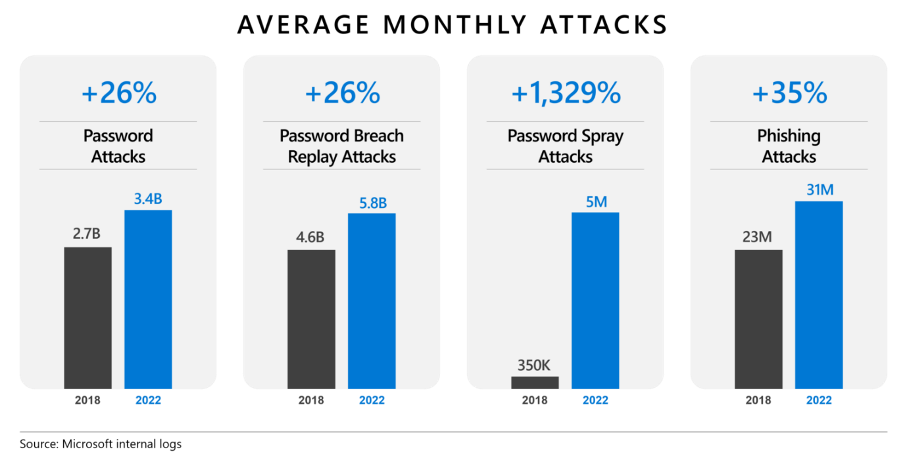

Pour vous identifier en ligne, vous avez presque toujours besoin d’un mot de passe. Mais si cette clé est indispensable pour accéder à vos profils, elle est aussi bien souvent le maillon faible de la chaîne de sécurité. Des chiffres récents de Microsoft le prouvent : chaque année, des milliards de tentatives de piratage et d’abus des mots de passe sont constatées. Tout aussi inquiétants, les chiffres de 2022 sont bien plus élevés que ceux de 2018. Microsoft constate une augmentation de toutes les formes de piratage de mots de passe, même si c’est la multiplication (x13 !) des attaques par pulvérisation des mots de passe (voir plus bas) qui se démarque le plus.

Types d’attaque

On distingue trois pratiques fréquentes en matière d’attaque par mot de passe : la pulvérisation des mots de passe (« password spraying »), les attaques par rejeu (« password breach replay ») et le hameçonnage (« phishing ») :

- La pulvérisation des mots de passe consiste à tester des mots de passe courants en même temps sur un grand nombre de comptes. Il est donc essentiel d’éviter les mots de passe les plus évidents. Si vous choisissez « azerty » ou « motdepasse123 », vous serez inévitablement piraté, et rapidement. À éviter, donc !

- Les attaques par rejeu désignent une méthode de piratage qui consiste à tenter de deviner votre mot de passe en testant plusieurs mots de passe déjà interceptés sur vos autres comptes. Si votre mot de passe Facebook est victime d’une fuite de données, par exemple, les hackers utiliseront ce mot de passe pour tenter de se connecter à vos comptes sur d’autres sites. Il est donc vivement recommandé de ne pas utiliser les mêmes mots de passe sur plusieurs comptes. Vous risquez en effet de perdre plus d’un compte en cas de fuite de données ou de piratage.

- Enfin, avec le hameçonnage, les cybercriminels n’ont plus besoin de deviner des noms d’utilisateur ou des mots de passe, puisqu’ils les connaissent déjà. En effet, les hameçonneurs envoient à leurs victimes potentielles de faux messages (par e-mail ou par SMS), dans lesquels ils tentent de leur extorquer leurs identifiants. Ces messages peuvent par exemple vous demander de vous connecter à un site web ressemblant fortement à l’original. Une fois que vous serez tombé dans le piège et aurez révélé vos informations sur ce site, les hackers se les approprieront et pourront accéder à votre profil.

Nombre moyen d’attaques observées chaque mois par Microsoft entre 2018 et 2022

Modernisez la gestion de votre identité et de vos accès avec Azure Active Directory

Un simple mot de passe ne suffit plus à dissuader les cybercriminels. C’est pourquoi une politique poussée de gestion de l’identité et des accès n’est pas un luxe. Pour ce faire, vous pouvez notamment passer par Azure Active Directory (Azure AD). Azure AD combine plusieurs mécanismes pour vous protéger contre l’afflux de cyberattaques. L’authentification multifactorielle (MFA) en est une. D’autre part, Azure AD contient des fonctions telles que le Single Sign-On (SSO) et le Conditional Access, qui préservent la sécurité de vos comptes.

La MFA : indispensable

L’authentification multifactorielle (MFA) est une démarche simple, mais essentielle pour mieux sécuriser vos comptes. Elle consiste généralement à ajouter une seconde étape de vérification à votre processus d’identification. On parle alors d’authentification à deux facteurs (2FA).

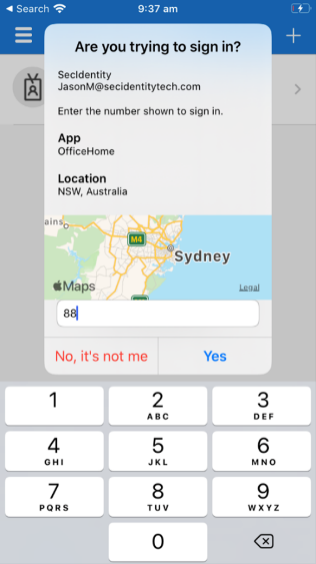

Avec la 2FA, vous recevez une demande d’identification supplémentaire, que vous devez confirmer avant de pouvoir accéder à votre compte. Vous pouvez pour cela passer par une application spécifique, telle que Microsoft Authenticator. Pour renforcer encore la sécurité de votre processus MFA ou 2FA, vous pouvez aussi ajouter une correspondance de numéro (« number matching »). Lorsque vous vous identifiez, un chiffre apparaît sur l’écran de votre ordinateur. Vous devez alors encoder ce chiffre dans l’application. Et ce n’est pas tout. Vous pouvez également ajouter du contexte à un message de confirmation. Cela permettra par exemple d’afficher l’emplacement et l’application depuis lesquels vous vous connectez. De cette façon, vous saurez avec certitude que vous ne devez surtout rien confirmer si quelqu’un tente de se connecter à votre compte depuis l’Allemagne, la Turquie ou la Thaïlande alors que vous vous trouvez en Belgique. N’envoyez jamais de confirmation d’identification si vous n’êtes pas à l’origine de la demande.

Correspondance de numéro avec informations supplémentaires dans le système de MFA

Le SSO : simple et rapide

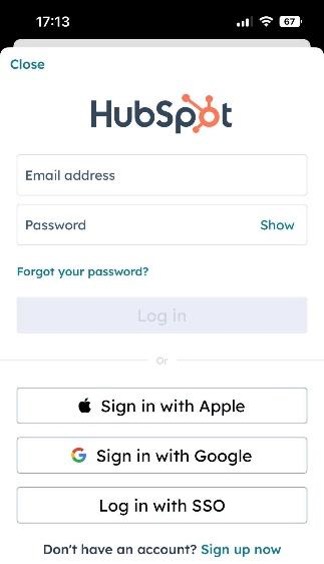

Le Single Sign-On, est la manière idéale d’éviter de réutiliser vos mots de passe. Le SSO, ou authentification unique, est une méthode d’identification populaire qui vous permet d’utiliser un seul profil pour plusieurs applications. Les systèmes les plus utilisés sont ceux de Google et de Facebook. En effet, les sites web et les applications proposent souvent la possibilité de s’identifier via un compte Google ou Facebook. Et les entreprises aussi utilisent le SSO en interne : leurs collaborateurs ont souvent accès à plusieurs applications de l’entreprise via un seul profil. Les principaux avantages du système SSO sont sa rapidité et sa facilité.

Conditional Access : les bons signaux

Le Conditional Access (accès conditionnel) se base sur différents signaux pour accorder ou non l’accès à un utilisateur qui souhaite se connecter. En voici quelques exemples :

- Quel type d’utilisateur souhaite se connecter ? Certains utilisateurs disposent de plus de droits d’accès que d’autres.

- Quelle est l’adresse IP utilisée ? Les gestionnaires de système peuvent bloquer les tentatives de connexion qui émanent de certaines régions et de certains pays, sur la base de leur adresse IP.

- Quelle est l’application utilisée ? L’utilisateur aura accès ou non à certaines applications en fonction de son profil.

Il doit correspondre à tous les signaux pour que le système Conditional Access le laisse accéder au réseau. Vous pouvez ainsi faire barrage aux tentatives de connexion frauduleuses.

Conclusion : ne prenez aucun risque

Face au nombre croissant de cyberattaques, il devient de plus en plus fastidieux de sécuriser ses comptes. Pour autant, les moyens de défense ne manquent pas. Une politique réfléchie de gestion des mots de passe constitue déjà un bon point de départ, mais uniquement si vous la combinez à des technologies telles que la MFA et Azure AD.